Quản lý quyền truy nhập đặc quyền (PAM) là gì?

PAM là từ viết tắt của tiếng Anh "Privileged Access Management".

Quản lý quyền truy nhập đặc quyền (PAM) là một giải pháp bảo mật danh tính giúp bảo vệ các tổ chức trước các mối đe dọa trên mạng bằng cách giám sát, phát hiện và ngăn chặn quyền truy nhập đặc quyền trái phép vào các tài nguyên quan trọng.

PAM hoạt động thông qua sự kết hợp giữa con người, quy trình và công nghệ, đồng thời cho bạn biết được ai đang sử dụng các tài khoản đặc quyền và họ làm gì sau khi đăng nhập. Việc giới hạn số lượng người dùng có quyền truy nhập vào các chức năng quản trị sẽ tăng cường bảo mật hệ thống, trong khi các tầng bảo vệ bổ sung sẽ giảm thiểu hành vi vi phạm dữ liệu từ các tác nhân đe dọa.

Quản lý quyền truy nhập đặc quyền hoạt động như thế nào?

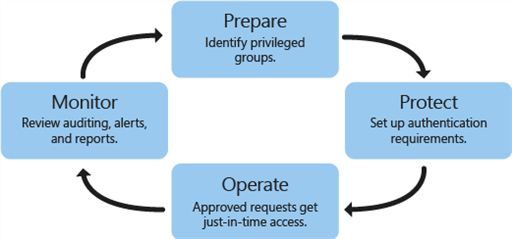

Giải pháp PAM xác định con người, quy trình và công nghệ cần quyền truy nhập đặc quyền và chỉ định các chính sách được áp dụng. Giải pháp PAM của bạn cần có chức năng hỗ trợ các chính sách mà bạn thiết lập ra (ví dụ: quản lý mật khẩu tự động và xác thực đa yếu tố) và người quản trị sẽ có khả năng tự động hóa quy trình tạo, sửa đổi và xóa tài khoản. Giải pháp PAM của bạn cũng cần giám sát không ngừng các phiên để bạn có thể tạo báo cáo nhằm xác định và điều tra các hành vi bất thường.

Hai trường hợp sử dụng chính của quản lý quyền truy nhập đặc quyền là ngăn chặn hành vi trộm cắp thông tin xác thực và đạt được sự tuân thủ.

Hành vi trộm cắp thông tin xác thực xảy ra khi tác nhân đe dọa lấy cắp thông tin đăng nhập để giành quyền truy nhập vào tài khoản của người dùng. Sau khi đăng nhập, họ có thể truy nhập dữ liệu tổ chức, cài đặt phần mềm xấu trên nhiều thiết bị và giành quyền truy nhập vào các hệ thống cấp cao hơn. Giải pháp PAM có thể giảm thiểu rủi ro này bằng cách đảm bảo quyền truy nhập và xác thực đa yếu tố vừa đúng lúc và vừa đủ cho tất cả danh tính và tài khoản người quản trị.

Bất kể tiêu chuẩn tuân thủ nào áp dụng cho tổ chức của bạn cùng đều có khả năng cao cần tới chính sách cấp đặc quyền tối thiểu để bảo vệ dữ liệu nhạy cảm như thông tin thanh toán hoặc sức khỏe cá nhân. Giải pháp PAM cũng cho phép bạn chứng minh sự tuân thủ của mình bằng cách tạo báo cáo về hoạt động người dùng đặc quyền – ai đang truy nhập, dữ liệu nào được truy nhập và lý do truy nhập.

Các trường hợp sử dụng khác bao gồm việc tự động hóa vòng đời người dùng (ví dụ: tạo, cấp phép và hủy cung ứng tài khoản), giám sát và ghi lại các tài khoản đặc quyền, bảo mật quyền truy nhập từ xa và kiểm soát quyền truy nhập của bên thứ ba. Bạn cũng có thể áp dụng các giải pháp PAM cho các thiết bị (IOT - vạn vật kết nối Internet), môi trường đám mây và DevOps.

Việc sử dụng sai quyền truy nhập đặc quyền là một mối đe dọa an ninh mạng có thể gây ra thiệt hại nghiêm trọng và trên diện rộng cho mọi tổ chức. Giải pháp PAM cung cấp các tính năng mạnh mẽ giúp bạn giảm thiểu rủi ro này.

- Cung cấp quyền truy nhập vừa đúng lúc vào các tài nguyên quan trọng.

- Cho phép bảo mật quyền truy nhập từ xa bằng các cổng kết nối được mã hóa thay cho mật khẩu.

- Giám sát các phiên đặc quyền để hỗ trợ kiểm tra.

- Phân tích hoạt động đặc quyền bất thường có thể gây hại cho tổ chức bạn.

- Ghi lại các sự kiện tài khoản đặc quyền để kiểm tra tuân thủ.

- Tạo báo cáo về quyền truy nhập và hoạt động của người dùng đặc quyền.

- Bảo vệ DevOps với bảo mật mật khẩu tích hợp.

Các loại tài khoản đặc quyền

Tài khoản siêu người dùng (SuperUser) là tài khoản đặc quyền được người quản trị (không bị hạn chế quyền truy nhập vào tệp, thư mục và tài nguyên) sử dụng. Họ có thể cài đặt phần mềm, thay đổi cấu hình và cài đặt, cũng như xóa người dùng và dữ liệu.

Tài khoản đặc quyền (Privileged Accounts)

Tài khoản đặc quyền cung cấp quyền truy nhập và đặc quyền vượt xa những tài khoản không có đặc quyền (ví dụ: tài khoản người dùng tiêu chuẩn và tài khoản người dùng khách).

Tài khoản dịch vụ (Service Accounts)

Tài khoản dịch vụ giúp các ứng dụng tương tác với hệ điều hành an toàn hơn.

Tài khoản người quản trị tên miền (Domain Administrator Accounts)

Tài khoản người quản trị tên miền là cấp độ kiểm soát cao nhất trong hệ thống. Những tài khoản này có quyền truy nhập vào mọi máy trạm và máy chủ trên miền của bạn, đồng thời kiểm soát cấu hình hệ thống, tài khoản người quản trị và tư cách thành viên nhóm.

Tài khoản người dùng đặc quyền doanh nghiệp (Business Privileged User Accounts)

Tài khoản người dùng đặc quyền doanh nghiệp có đặc quyền cấp cao dựa trên trách nhiệm công việc.

Tài khoản khẩn cấp (Emergency Accounts)

Tài khoản khẩn cấp cung cấp quyền truy nhập quản trị cho người dùng không có đặc quyền vào các hệ thống bảo mật trong trường hợp xảy ra sự cố hoặc gián đoạn.

Tài khoản người quản trị cục bộ (Local Administrator Accounts)

Tài khoản người quản trị cục bộ có quyền kiểm soát quản trị đối với máy chủ hoặc máy trạm cụ thể và thường được tạo cho các tác vụ bảo trì.

Tài khoản người quản trị ứng dụng (Application Administrator Accounts)

Tài khoản người quản trị ứng dụng có toàn quyền truy nhập vào các ứng dụng cụ thể và dữ liệu được lưu trữ trong đó.

Phân biệt PAM với PIM

Quản lý quyền truy nhập đặc quyền giúp các tổ chức quản lý danh tính và khiến tác nhân đe dọa gặp khó khăn hơn trong việc xâm nhập mạng, cũng như giành quyền truy nhập tài khoản đặc quyền. Giải pháp này thêm sự bảo vệ cho các nhóm đặc quyền kiểm soát quyền truy nhập vào máy tính đã liên kết miền và các ứng dụng trên các máy tính đó. PAM cũng cung cấp khả năng giám sát, khả năng hiển thị và các biện pháp kiểm soát chi tiết để bạn có thể xem người quản trị đặc quyền của mình là ai và họ đang dùng tài khoản họ như thế nào.

Quản lý danh tính đặc quyền (PIM) cung cấp khả năng kích hoạt vai trò dựa trên thời gian và dựa trên phê duyệt để giảm thiểu rủi ro của việc truy nhập thừa, không cần thiết hoặc sử dụng sai vào các tài nguyên nhạy cảm trong tổ chức bằng cách thực thi quyền truy nhập vừa đúng lúc và vừa đủ cho các tài khoản này. Để tăng cường bảo mật cho các tài khoản đặc quyền này, PIM cho phép bạn thực thi các tùy chọn chính sách như xác thực đa yếu tố.

Tìm hiểu thêm: Privileged Identity Management (PIM) - Giải pháp quản lý mật khẩu đặc quyền cho tổ chức

Sự khác biệt chính giữa PIM và PAM là PIM giải quyết những quyền truy cập mà người dùng đã được cấp, trong khi PAM giải quyết cách giám sát và kiểm soát quyền truy cập bất cứ khi nào người dùng yêu cầu quyền truy cập vào tài nguyên.

Mặc dù PAM và PIM có rất nhiều điểm tương đồng, PAM sử dụng các công cụ và công nghệ để kiểm soát và giám sát quyền truy nhập vào các tài nguyên của bạn và làm việc theo nguyên tắc cấp đặc quyền tối thiểu (đảm bảo rằng nhân viên có đủ quyền truy nhập để thực hiện công việc của mình) trong khi PIM kiểm soát người quản trị và siêu người dùng bằng quyền truy nhập giới hạn thời gian và bảo mật các tài khoản đặc quyền này.

Phân Biệt PAM Và IAM

Quản lý danh tính và quyền truy cập (IAM - Identity and Access Management) là một khung chính sách (framework of policies) và các giải pháp bảo mật gắn liền với các chính sách này, và thiết lập các quy tắc cho các kiểu truy cập của tất cả người dùng trong tổ chức đối với một nhóm tài nguyên xác định.

Giải pháp IAM cung cấp cách tiếp cận toàn diện nhất để quản lý danh tính nói chung. IAM quản lý quyền truy cập của mọi loại người dùng vào tất cả dữ liệu và hệ thống họ cần.

Khác biệt giữa IAM và PAM là: IAM bao gồm PIM và PAM nhưng nó cũng cung cấp các tính năng khác, như quản lý vòng đời nhận dạng (ILM).

Via: TIGOSOFTWARE